(1)恶意软件使用加密通信要素统计;

(3)恶意软件加密通信方式分析。

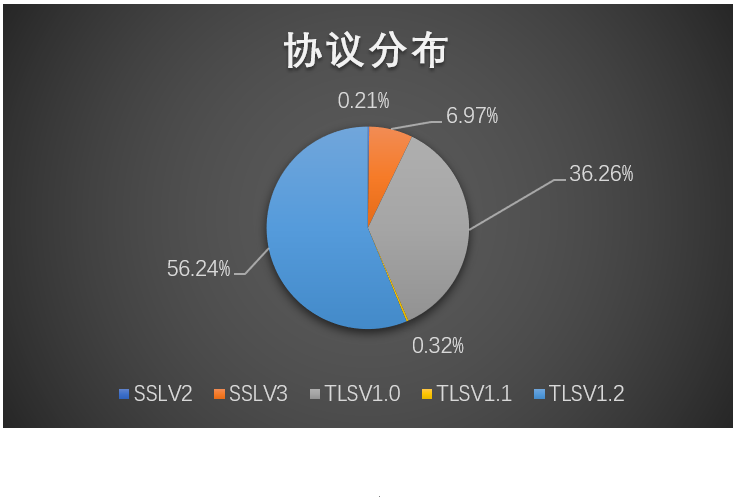

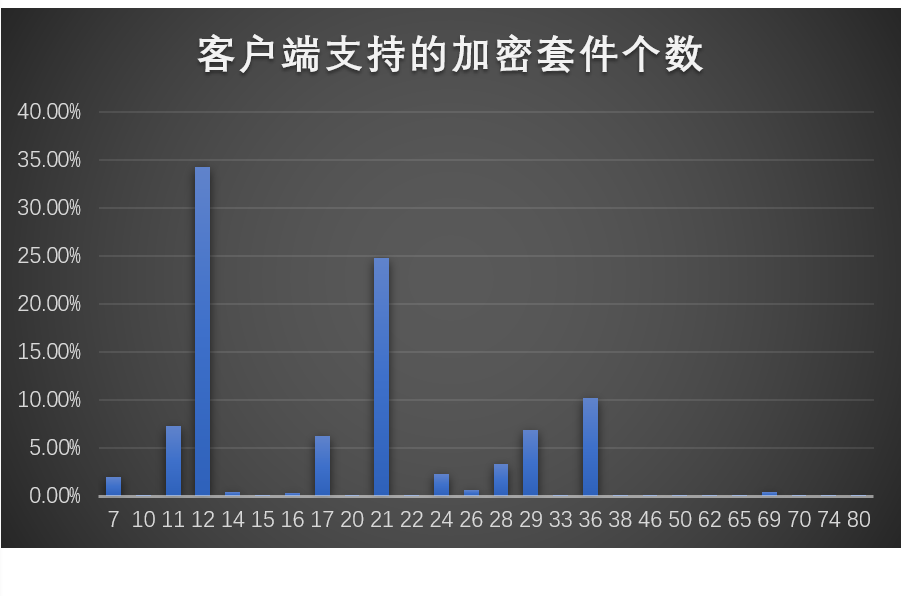

为从宏观上总结恶意软件加密通信规律,我们对加密流量(十万个有效的恶意样本)的众多要素进行了统计分析。本文对其中四个要素:通信端口、SSL协议版本、客户端支持的加密套件个数和提供的扩展个数进行统计分析,从统计结果来看,恶意软件加密通信的要素存在一定的规律:

恶意软件加密通信使用的端口较为广泛,不仅包括TCP443、TCP465等标准端口,还包括部分非标准端口。整体来看采用TCP443端口最多,占85%以上;其他三个使用比较多的端口为TCP449、TCP9001、TCP465,分别占5.48%、3.71%、1.96%。

图1 恶意加密流量端口分布

在恶意软件的加密流量中,使用TLSv1.2协议通信的占53.56%。早期的几类TLS/SSL版本仍在广泛使用,如

(3)客户端支持的加密套件个数

(4)客户端提供的扩展个数

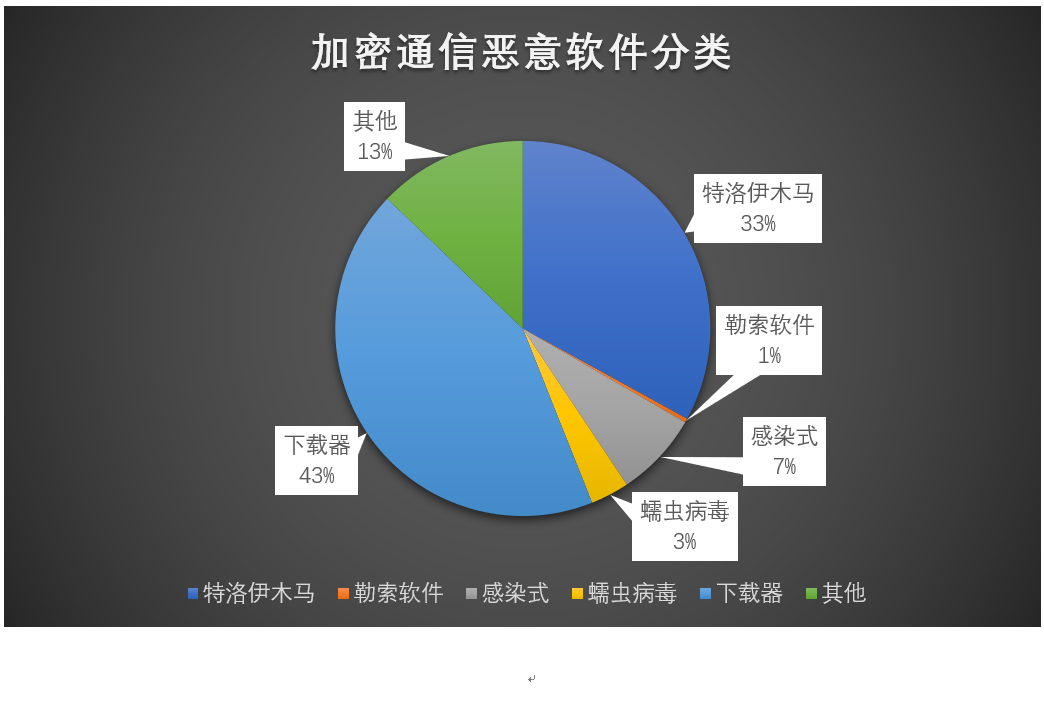

二、使用加密通信的恶意软件分类

六大类恶意软件TOP5的病毒家族如下(微软杀毒引擎):

图6 典型加密通信恶意软件Top5

通过对恶意加密流量的分析,我们把恶意软件产生加密流量的用途分为以下六类:C&C直连、检测主机联网环境、母体正常通信、白站隐蔽中转、蠕虫传播通信、其它。恶意加密流量用途与各类恶意软件的对应关系如下:

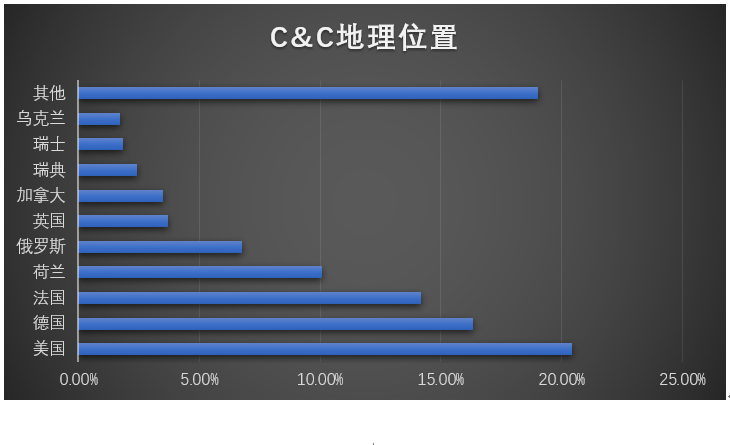

(1)C&C直连

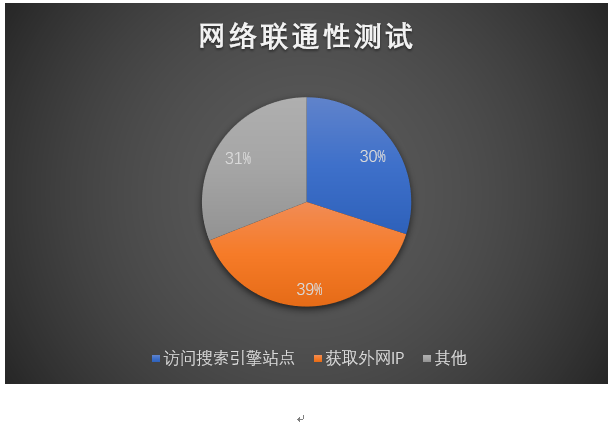

(2)检测主机联网环境

(3)母体程序正常通信

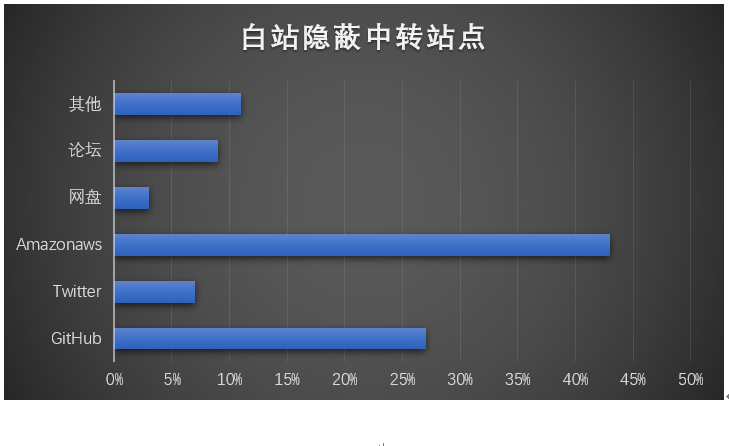

(4)白站隐蔽中转

隐藏恶意代码的中转文件类型包括图片、脚本、二进制数据等,如下三个实例:

蠕虫具有自我复制、自我传播的功能,一般利用漏洞、电子邮件等途径进行传播。监测显示近几年活跃的邮件蠕虫已经开始采用TLS协议发送邮件传播,如Dridex家族就含基于TLS协议的邮件蠕虫模块。我们对36个蠕虫家族样本进行分析,有5个家族使用加密通信协议与C&C服务器建立连接:

图10蠕虫样本加密通信占比

除以上几类、还有一些如广告软件、漏洞利用等产生的恶意加密流量。

最后,我们将常见的恶意软件使用加密通信方式总结如下图:

我们利用上述分类方法,对前期流量数据进行分类处理,将恶意加密流量中的杂质进行过滤、并对其进行分类,再进行特征工程和模型训练调参。数据分类处理的细度和准确度,将直接影响最终模型检出的准确率和误报率。

热门新闻

热门新闻