日前,一种全新的VMware代码执行漏洞被发现,严重等级达到9.8(最高为10),全球数以万计的正在运行vCenter Server的服务器将受到严重影响,因为黑客正在执行大规模扫描,寻找具有这种代码执行漏洞的VMware服务器。

这个漏洞被命名为CVE-2021-21972(https://www.vmware.com/security/advisories/VMSA-2021-0002.html),它是VMware vCenter服务器中的一种远程代码执行漏洞,普遍存在于Windows或Linux上的一种应用程序上,服务器管理员一般通过这个应用程序启用和管理大型虚拟化网络。在VMware2月26日发布漏洞补丁的当天,至少通过6种不同来源的概念验证证实了这个漏洞。由于该漏洞存在于Windows和Linux都在使用的应用程序上,使得黑客都争先恐后地主动去寻找易受攻击的服务器。

漏洞监测机构Bad Packets的研究员Troy Mursch在博客文章中表示:“我们已经检测到了针对易受攻击的VMware vCenter服务器的大规模扫描活动,在我们API中查询“ tags = CVE-2021-21972”,以获取相关的指标和源IP地址。”Mursch表示,通过BinaryEdge搜索引擎搜索发现至少有15,000个vCenter服务器存与互联网直接连接,而通过Shodan搜索也发现了大约有6,700个与互联网直接连接,而黑客大规模扫描的目的就是为了找到那些尚未安装上述漏洞补丁VMware vCenter服务器。

不受约束的代码执行,无需授权

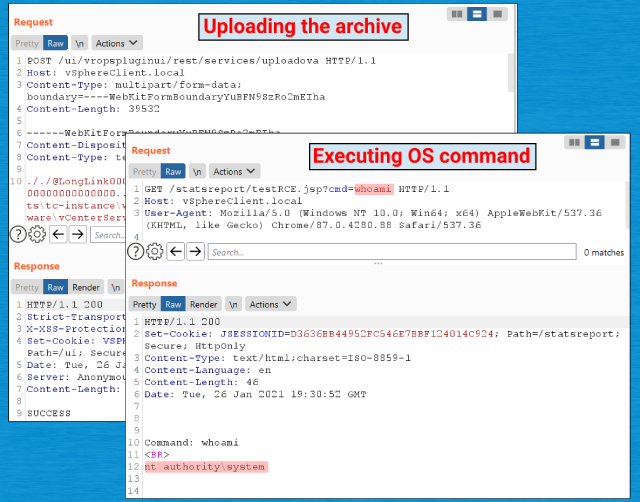

安全公司Tenable的研究人员表示,CVE-2021-21972漏洞源于VMware vCenter服务器中默认安装的vRealize Operations插件中缺少必要的身份验证,它可以无需授权让黑客通过网页浏览端口443公开访问易受攻击的vCenter服务器,上传任何文件,这将导致黑客在底层操作系统中获得不受限制的远程代码执行特权。

该漏洞由Positive Technologies科研人员Klyuchnikov发现,并秘密告知给VMware,通过与思杰应用交付控制器的关键漏洞CVE-2019-19781所造成的风险进行比较,对照“通用漏洞评分系统V3.0”,初步确定该漏洞的等级为严重漏洞,得分为9.8(总分为10)。

在本周早些时候的一篇博客文章中,Klyuchnikov写道:

我们认为,vCenter Server中的RCE漏洞构成的威胁与Citrix中臭名昭著的CVE-2019-19781漏洞一样。该漏洞允许未经授权的用户发送特制的请求,此请求将使他们有机会在服务器上执行任意命令。通过这种机会,攻击者可以针对企业网络发起攻击,获得受攻击系统中的任意数据(包括该虚拟机和系统中所有的用户信息)的访问权限。也就是说这个漏洞可以让黑客通互联网访问易受攻击的服务器,轻松侵入到企业的外部网络,从而获得所有敏感数据的访问权限。因此我们必须强调,这个漏洞很危险,因为任何未经授权的用户都可以使用它。

据了解,CVE-2021-21972可以对vCenter Server 6.5、6.7和7.01版本造成影响,运行这些版本的用户应尽快更新到6.5 U3n,6.7 U3l或7.0 U1c。如果暂时无法立即安装补丁,也应尽快实施变通办法,例如立即更改兼容性列表文件并将vRealize插件设置为不兼容。此外,将vCenter Server直接与Internet连接的企业,运维人员应应该立刻停止这种做法,尽量使用VPN访问。

热门新闻

热门新闻